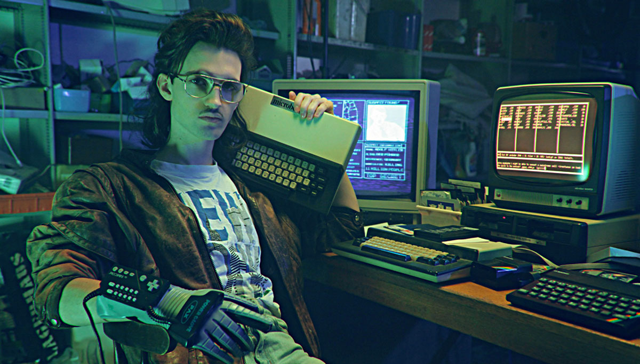

Типичный взлом. История одного клиента

Не так давно мы разбирали типичные сценарии взлома и профилактику защиты. Не прошло и полгода, как к нам прилетел интересный случай из этой же серии, который однозначно стоит отдельной статьи.

К нам обратился клиент с уверенностью, что его организация подвергается целенаправленной атаке хакеров, которые проникают в сеть, шифруют данные и удаляют бэкапы. После подробного разбора оказалось, что на самом деле в данной ситуации сработало сочетание пары типичный взлом+ шифровальщик.

Методология проникновения описана здесь. Она аж от 2016 года, но как видите, годы идут, а защита лучше не становится. По-прежнему находятся неверующие и ничего не делающие.

Коротко и своими словами:

Часть 1: взлом

- Робот-сканер перебирает доступные адреса и порты, которые торчат наружу.

- Находит порт RDP (терминальный доступ).

- Подбирает под него пароль (а тут часто встречается пароль P@ssw0rd или ему подобный, который формально проходит под все политики сложности, но НАСТОЛЬКО ЧАСТО применяется, что в словарях перебора он на 1 месте).

- Проникновение в систему ✓done

- Заводятся теневые учетки, собираются хеши паролей и прочие развлечения злоумышленника.

Часть 2: шифровальщик по образцу Crusis (Dharma).

Основное отличие от других шифровальщиков – комплексный подход. Его можно даже назвать клиентоориентированным. У злоумышленников есть сайт, есть несколько уровней выкупа данных, есть даже возможность пару файлов бесплатно расшифровать – с целью доказательства того, что деньги не пропадут.

Больше всего умиляет чат моральной и технической поддержки.

Вот и вся нехитрая схема. Связка двух этих технологий давно зарекомендовала себя на рынке и автоматизировано везде, где только можно и поставлена на масштабную работу, и, даже если у вас лицензионный антивирус, расслабляться не стоит.

Почему антивирус не помогает?

Потому что нужен комплекс мер:

- Ограничения привилегий

- VPN до сети организации и уже там все подключения через RDP

- Сложные пароли

- Беседы с пользователями, куда ходить не стоит

Рекомендации от Рубикона:

Протоколы удаленного доступа:

- Настройка фаервола – ограничить доступ к удаленным узлам только из внутренней сети и только ограниченному количеству админов.

- Если надо снаружи — VPN

- Строгая политика без словарных паролей

Интерфейсы веб-серверов и SQL:

- Посмотреть уровень привилегий пользователей (особенно служебных)

- Строгая парольная политика

- Ограничение доступа к СУБД и к их консолям управления снаружи

- Если доступ необходим – фильтруем IP.

У вас происходит такая же непонятная ерунда?

Пишите нам — мы такое любим!

Не факт, что сможем сразу разобраться, но поковыряемся вместе: подключим инженеров, нагрузим техподдержку производителей и таки добьем эту заразу.

Заявки принимаем на kekin@rubicon-it.ru (в копию diana@rubicon-it.ru).

_______________________

С заботой о вас, команда «Рубикон»

✓ сообщения ВК/FB

✓ soft@rubicon-it.ru

✓ WhatsApp +78332760750

✓ Telegram @Rubicon_it_bot

✓ +7 (8332) 760-750